NETPATROL

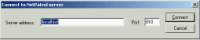

1. После успешной установки, мы можем приступить к конфигурированию, для чего запускаем, локально на сервере консоль и жмем кнопку Сonnect.

2. Появляется приглашение, "куда коннектимся", по умолчанию порт 810 - потом можем и сменить, жмем Сonnect.

3. В результате удачного коннекта имеем.

4. И приступаем к настройке - жмем Edit - Configure. Собственно все настройки в одном окне, если после рестарта очень высокая загрузка процессора, рекомендуется снять галку Allow promiscous mode и понизить приоритет бегунком Priority.

5. Если вы хотите узнать о попытках взлома вашего сервера первым, а не от друзей, рекомендуется настроить оповещение админа о попытках вторжения. Для этого надо указать несколько настроек.

6. Первая из них - это почтовый smtp сервер, через который полетит оповещение - жмем SMTP setup, указываете smtp сервер через который разрешен релей и обычно это ваш почтовый сервер, почту - куда слать (я предпочитаю SMS на сотовый).

7. Вторая - это поставить галку Send Email alert then ... жмем Add и указываем что делать, в данном случае если уровень опасности свыше ста "попугаев" - шли письмо. Тогда в случае опасности Вы получите письмо след содержания: Excessively high danger level detected Last alert that triggered this message read: 50Fri May 07 20:47:01 2004192.168.0.5 -> 192.168.0.2 [ 01

]192.168.0.5IDS190/ddos_ddos-stacheldraht client-checkarachnids,190info-attempt1509

Из которого вы сделаете вывод, что сегодня можно сходить на работу, будет нескучно.

8. Далее сконфигурируем локальные сети (хотя обычно NetPatrol и так прекрасно разбирается в "свой\чужой") - для этого жмем кнопку Network.

9. Далее поскольку бегать к серверу достаточно утомительно, мы разрешим удаленное управление, в списке modules configuration ищем NetPatrolRC, тычем в него мышей и жмем configure, для чего говорим Listen on all interfaces. Если вы не хотите, чтоб вам помогали управлять сервером злые парни из интернета, рекомендую включить авторизацию и помнить, что если это машина смотрит в интернет, то фаервол на ней крайне желателен, и порт 810 (или на какой вы настроите желательно закрыть), кстати тут и меняется порт для удаленного управления.

10. Тогда при попытках следущего коннекта вы после указания адреса и порта получите еще и окно авторизации. Помните, реконфигурировать engine вы можете только локально! При удаленном управлении нет опции Configure, оно и правильно имхо.

11. В принципе вот и все основные настройки. После этого NetPatrol IDS начинает вас предохранять. Например вот так он выглядит, через три секунды после сканирования Symantec Net Recon 3.5, чтобы просмотреть что именно с вами делают - жмем View - Show alerts.

12. И не забываем обновлять паттерны.

[ назад ]

|